2008年から日本国内企業向けクラウド型アイデンティティ管理サービスを展開しているインターナショナルシステムリサーチ(東京都中野区)は2024年2月、「2024年 サイバー攻撃にどう立ち向かうか? ユーザーの安全性を確保するために、政府やサービス提供企業が取り組むべきサイバーセキュリティ」をテーマに最新情報を公開。メンデス・ラウル代表取締役らが解説した。

2023年は、クロロックス社やボーイング社など、大企業や病院、政府機関など、被害や影響の大きい標的を狙ったランサムウェア攻撃が米国で相次いだ。

サイバーセキュリティ企業 Coveware 調査では、ランサムウェア被害者の身代金支払い総額は 20%減少したものの、平均支払額は増加し、事態の深刻さが浮き彫りに。

ランサムウェアグループや国家支援系ハッカーは、古いソフトウェアの未修正の脆弱性を狙ったり、セキュリティパッチを適用していないユーザーに攻撃を仕かけている。

米国 CISA は「セキュア・バイ・デザイン」の原則を業界に奨励

いっぽうで、米国サイバーセキュリティ・インフラセキュリティ庁 CISA は、バイデン米政権の国家サイバーセキュリティ戦略の裏付けとなる「セキュア・バイ・デザイン」の原則を業界に奨励し、製品出荷前のセキュリティ向上を促進。

CISA が公表した「セキュア・バイ・デザイン」の実践に関するガイダンスのアップデート版では、日本の内閣サイバーセキュリティセンター(NISC)と日本コンピュータ緊急対応センター(JPCERT/CC)が国際的パートナーとして名を連ねている。

また、ランサムウェアによる攻撃ではないものの、Microsoft 社は2024年1月、ハッキンググループによりメールアカウントの一部が侵害されてデータが盗まれたことを発表。

この侵害はパスワードスプレー攻撃によるもので、多要素認証などのセキュリティ対策が十分ではなかったと考えられている。

米国 CISA はこの問題に関して、テクノロジーベンダーに「セキュア・バイ・デフォルト」の原則を奨励し、「セキュリティ設定の複雑さを顧客に押し付けてはいけない」と言及している。

日本国内における2023年のサイバー攻撃被害

インターナショナルシステムリサーチは、2023年のおもな国内ランサムウェア被害について2例をあげた。

ひとつは、港運協会の被害。統一ターミナルシステムのサーバーがランサムウェアに感染、暗号化されたことを確認し、外部への情報漏洩の形跡は確認されていないが、システム復旧までに2日半を要し、ターミナルでの作業が停止した。これには、リモート接続機器の脆弱性が確認され、そこから不正アクセスを受けた可能性がある。

もうひとつは、大手上場企業(精密機器)の被害。一部サーバーに対するランサムウェア攻撃を確認し、自社および一部グループ会社が保有する約60,000件䛾個人データが外部に漏洩した。事件後、EDRの全サーバーとPCへの導入、多要素認証等による不正アクセス防止措置をすすめている。

米国における2023年のサイバー攻撃被害と政府䛾動き

いっぽう、2023年のアメリカ国内でのおもなランサムウェア被害は次の3つをあげた。

◆Clorox Co.(クロロックス社)

ハッカーグループ:Scattered Spider

攻撃被害:クリーニング製品䛾大量欠品

◆MGM Resorts(MGMリゾート)

ハッカーグループ:Scattered Spider(ALPHV/Black Cat)

攻撃被害:ウェブサイト、スロットマシンがオフラインに

◆Boeing Co.(ボーイング社)

ハッカーグループ:LockBit

攻撃被害:サービスのWebサイトがオフラインに

ボーイング社が身代金䛾支払いを拒否したため、機密データが流出

こうした被害を受け、米国サイバーセキュリティ・インフラセキュリティ庁 CISA は、セキュア・バイ・デザイン原則ガイダンスのアップデート版を発表。

インターナショナルシステムリサーチ(東京都中野区)は、こうしたトレンドから「2024年のサイバーセキュリティ」について公表。「CISA のガイダンスにあるとおり、セキュア・バイ・デザイン、セキュア・バイ・デフォルトを各ITベンダーが実現していくことが重要」と説いた。

サイバーセキュリティ2024、具体的な9つの考え方

インターナショナルシステムリサーチ メンデス・ラウル代表は、2024年のサイバーセキュリティについて、具体的に次の9つの考え方を公表した。

1) ユーザーが使用する製品がセキュリティ被害を受けたら、メーカー・ベンダーに責任を負わせる必要がある。

2) 製品は設計上セキュアでなければならない。セキュリティは開発終了後に追加することはできない。

3) セキュア・バイ・デザインは、ベンダーの初期投資を必要とするがユーザーにとってメンテナンスやパッチ適用コストが少なくなる。

4) ベンダーは、ユーザーのセキュリティ被害に対してオーナーシップを持つべきである。現在、メーカーは設計によりセキュリティに投資するのではなく、セキュリティの責任をユーザーに課している。

5) アプリケーション機能がセキュリティリスクを生むことがある。他のシステムとの統合は、セキュリティの脆弱性を生み出す可能性がある。

6) アプリケーションのデフォルト設定は安全でなければならない。これはベンダーの責任である。たとえばデフォルトのパスワードをなくす必要がある。

7) ロギングを無償で提供する。隠れた税金を排除し、決してセキュリティに課金しない。

8) 顧客はベンダーの考え方を知るべき。調達のさい、顧客はベンダーのセキュリティに関しての考え方を確認する必要がある。

9) Security First の設計が必要。ベンダーは、サイバー攻撃されることを前提に製品を設計・開発・運用する必要がある。

パスワードレス認証・生体認証でサイバー攻撃から守る CloudGate UNO クラウドゲートウノ

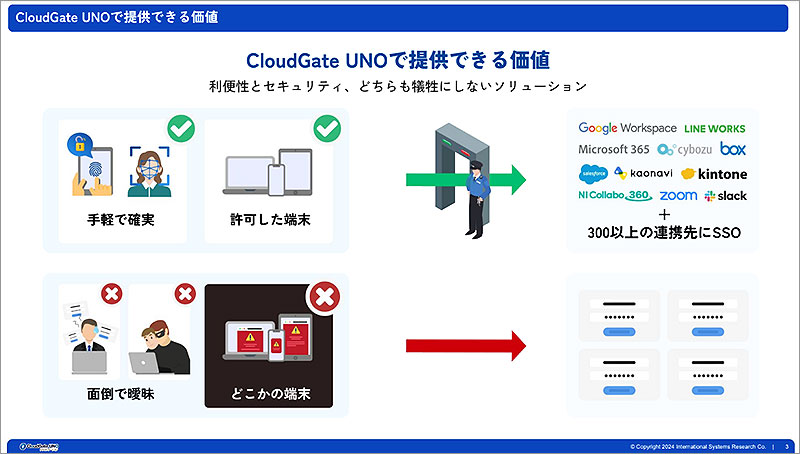

インターナショナルシステムリサーチが展開する「CloudGate UNO」(クラウドゲートウノ) は、柔軟なアクセス制限と強固な認証で安全性と利便性を両立させたアイデンティティ管理プラットフォーム。

ゼロトラストに対応したシングルサインオンで、企業の大切な情報資産をサイバー攻撃の脅威から守る。

また、FIDO2 を利用したパスワードレス認証や、スマートフォンアプリによる生体認証などのゼロトラストMFAで、セキュリティを高めることができる。

稼働率99.99%以上の運用実績で、アイデンティティ管理プラットフォームとして重要となるサービスが止まることがなく、安定した稼働でユーザーから信頼を得ている。

また、IT製品レビュープラットフォーム「ITreview」で、顧客満足度と製品認知度ともに優れた製品と評価され、「ITreview Grid Award 2023 Fall」のシングルサインオン(SSO)部門、ID管理部門、多要素認証(MFA)部門の3部門で「Leader」として表彰された。

◆CloudGate UNO

https://www.cloudgate.jp/lineup/uno.html

パスキー認証「CloudGate MURO(仮称)」2024年4月15日提供開始

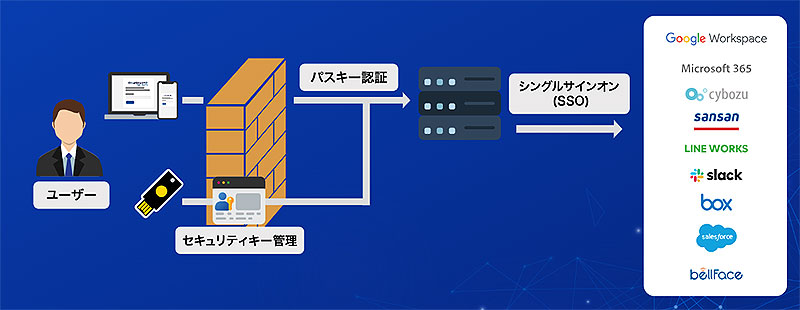

インターナショナルシステムリサーチはまた、フィッシングに耐性のある多要素認証(Phishing-Resistant MFA)であるパスキー認証を手軽に導入できるサブスクリプションサービス「CloudGate MURO(仮称)」を2024年4月15日から提供開始。

この CloudGate MURO は、従来のパスワード認証に代わる革新的なセキュリティソリューションで、パスキー認証を利用することでフィッシングに耐性のある多要素認証(Phishing-Resistant MFA)を提供。

さらに CloudGate MURO には、日本市場の主要なセキュリティキーベンダーとのパートナーシップにもとづいた、セキュリティキーのサブスクリプションも含まれ、パスキー認証を利用したアベイラビリティの高いセキュリティ、コスト削減と管理の簡易化が図れるという。

◆CloudGate MURO(仮称)

https://www.cloudgate.jp/cloudgate-muro/